机床网络安全

毋庸置疑,数字化带来了丰富多样的益处。但是,随之而来的也有新问题和风险,其影响深远。例如,黑客越来越多地瞄准核心基础设施和生产基地。随着系统和机床的数字化和网络化程度的提高,这些攻击的可能性日趋严峻。它们提供了全新的“入口”,并被大肆利用。

一个例子是恶意软件“Mirai”。它利用了这样一个事实:越来越多的日常物品,如路由器、闭路电视监控系统、数字视频录像机、电视等被连接到互联网(关键字 "IoT"——物联网)。恶意软件不断扫描互联网,寻找具有安全漏洞的设备;如果发现漏洞,则会将恶意代码植入这些设备。"Mirai" 僵尸网络最初于 2016 年出现,全球约有 50 万台 IoT 设备遭到破坏。现在有三百多万台设备被困在僵尸网络中!在 2016 年美国总统大选前不久,黑客企图通过这种恶意软件,使 Twitter,Spotify 和亚马逊等访问频率较高的网络服务瘫痪。

借此,一方面也可能使工厂停产,另一方面使用机床攻击其他系统或传播恶意软件。

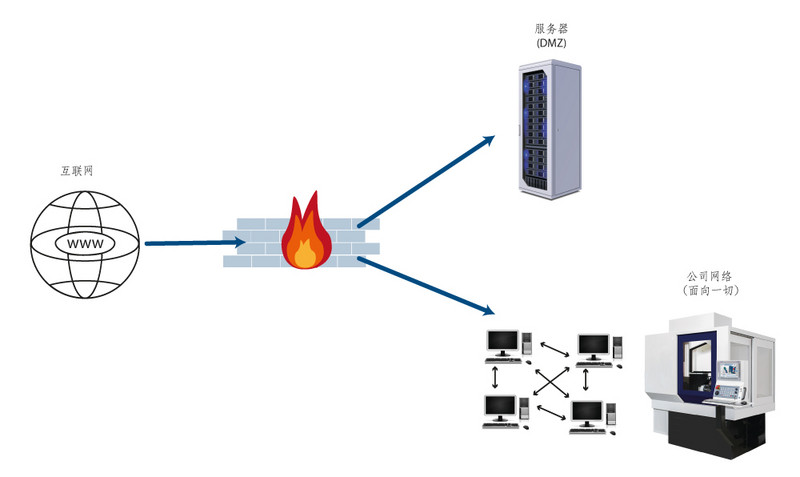

机床网络化持续发展(关键词“工业 4.0”)。以下网络部署仍被频繁使用:

图1

这种网络实现有一些缺点。

许多机床的控制器都使用 Windows 或 Linux 操作系统。如果实时系统也在同一硬件上运行,为避免损害功能,通常会故意不进行安全更新。然而,这样的系统并不总是配备防病毒程序,因其可能会对功能产生负面影响。出于这样和那样的原因,必须对机床网络实施特殊保护。

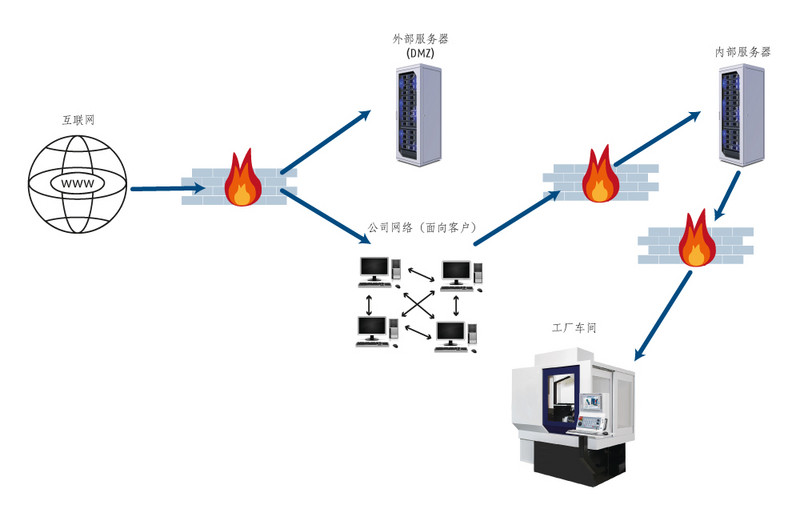

一个可行的解决方案是如下图所示的网络结构:

图2

该网络结构通过公司内部 IT 小组定义的附加规则,为工业基础设施提供更好的保护。这些规则包括:

- 细分生产网络(工厂车间),避免在遭受攻击时所有设备都瘫痪。

- 任何更新必须以针对性方式手动执行。自动更新可能会发生在错误的时间,并在生产过程中导致机床发生故障。

- 对于工业系统,IT 小组应为更新和访问互联网创建特殊规则。

在所示的基础设施中,还应设置生产网络防火墙,确保仅转发“经许可的”数据包。(大多数情况下)机床无需访问互联网,因此可以防止这种情况的发生。

当然,在处理机床安全事宜时,互联网并不是唯一的问题。在不使用电子网络的情况下也可能遭受攻击。通过记忆棒、闪存卡等可以很容易地植入恶意软件。

现在,对公司信息安全进行综合分析已是当务之急,也是加强免遭网络攻击保护的第一步。这涉及各种标准(例如 ISO/IEC 27001)和流程模型(例如 ISIS12)。

使用最新的操作系统不断改造机床控制系统通常过于昂贵,并且在没有大量投入的情况下,技术上也不可行。因此,在 IT 保护区中使用此类系统非常重要。

我们竭诚为您提供支持,将 NUM 系统集成到您的 IT 基础设施中,并寻找合适的网络解决方案。

NUM AG

Battenhusstrasse 16

CH - 9053 Teufen

Phone: +41 71 335 04 11

Email: sales.ch(at)num.com