Sécurité de l'information pour les machines

Il est indiscutable que la numérisation a apporté de nombreux avantages. Malheureusement ceux-ci se sont accompagnés de nouvelles difficultés et de risques jusqu’ici inconnus mais qui commencent toutefois à être mieux appréhendés. Parmi ces risques, le ciblage de plus en plus fréquent des infrastructures critiques et des sites de production par les "pirates" informatiques. Ces attaques ont été rendues possibles par la numérisation croissante et la mise en réseau des systèmes et des machines. Cela constitue de nouvelles "portes dérobées" de plus en plus utilisées.

Un exemple est le maliciel "Mirai". Il exploite le fait que de plus en plus d'objets du quotidien tels que les routeurs, les systèmes de vidéosurveillance, les enregistreurs vidéo numériques, les téléviseurs, etc. sont connectés à Internet (ce qu’on appelle l’Internet des Objets ou IoT - Internet of Things). Ce maliciel scanne constamment Internet à la recherche de périphériques présentant des failles de sécurité. Dès qu’une vulnérabilité est détectée, un code malveillant est installé sur le périphérique en question. En 2016, "Mirai" avait infecté environ 500 000 dispositifs IoT dans le monde entier. Plus de trois millions d'appareils sont maintenant part de ce "réseau" contrôlé par Mirai (botnet) ! C’est à l'aide de ces logiciels malveillants que peu avant l'élection présidentielle américaine de 2016, une tentative a été faite pour paralyser des services web très fréquentés tels que Twitter, Spotify et Amazon.

Il est possible, par ces moyens, de paralyser la production d'une usine ainsi que d'utiliser des machines où qu’elles soient pour attaquer d'autres systèmes ou propager des logiciels malveillants.

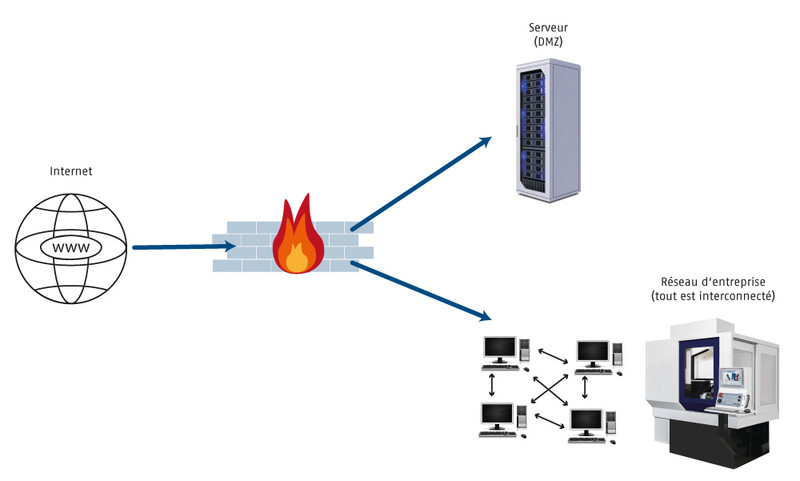

La mise en réseau des machines continue de progresser. Malheureusement, la conception de réseau suivante est encore fréquemment utilisée :

Image 1

Il y a quelques inconvénients à cette méthode de mise en réseau.

De nombreux automatismes de machines utilisent des systèmes d'exploitation Windows ou Linux. Lorsque des systèmes en temps réel fonctionnent en parallèle sur le même matériel, les mises à jour automatiques sont généralement désactivées afin de ne pas risquer de perturber le fonctionnement. De plus, ces systèmes ne sont pas toujours équipés de programmes antivirus, car ces derniers peuvent avoir un effet négatif sur les fonctionnalités. Pour ces raisons et d'autres encore, le réseau des machines doit être spécialement sécurisé.

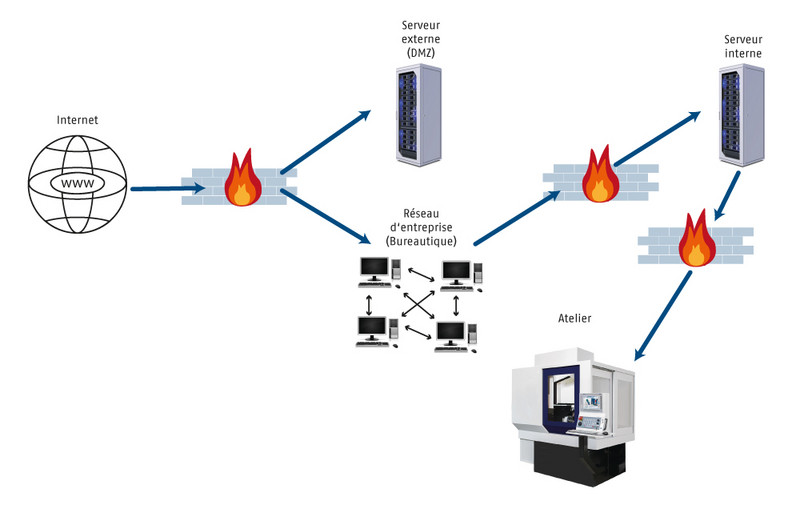

Une solution possible est une structure de réseau comme le montre la figure suivante :

Image 2

Cette structure de réseau offre une meilleure protection de l'infrastructure industrielle avec des règles supplémentaires définies par la direction informatique de l'entreprise. Ces règles comprennent :

- Séparation des réseaux de production (usine) pour que tout ne soit pas paralysé en cas d'attaque.

- Toute mise à jour en atelier doit être appliquée manuellement et de manière ciblée. Les mises à jour automatiques peuvent survenir au mauvais moment et entraîner la défaillance d'une machine en cours de production.

- Pour les systèmes industriels, le service informatique doit établir des règles spécifiques pour les mises à jour et l'accès à l'Internet.

Dans l'infrastructure représentée, le pare-feu du réseau de production doit également être configuré de telle sorte que seuls les paquets de données "autorisés" soient transmis. Un accès des machines à Internet n'est, la plupart du temps, pas nécessaire et doit alors être interdit.

Bien sûr, Internet n'est pas, et de loin, la seule cause de problèmes sur les machines, car les attaques ne se font pas uniquement par les réseaux électroniques. Les logiciels malveillants peuvent également être importés via des clés USB, des cartes flash, etc.

Aujourd'hui, une analyse complète de la sécurité de l'information d'une entreprise est à l'ordre du jour et constitue le premier pas vers une meilleure protection contre les cyberattaques. Diverses normes (par exemple ISO/IEC 27001) et modèles de procédures (par exemple ISIS12) existent également à ce sujet.

Le remplacement d'un système de commande de machine doté d’un système d'exploitation plus récent est généralement trop coûteux ou même parfois techniquement irréalisable. Il est donc judicieux d'utiliser de tels systèmes dans une zone protégée sur le plan informatique.

NUM est à votre disposition pour vous aider à intégrer vos systèmes NUM dans votre infrastructure informatique et à trouver des solutions réseau les plus adaptées.

NUM AG

Battenhusstrasse 16

CH - 9053 Teufen

Téléphone: +41 71 335 04 11

Email: sales.ch(at)num.com